el Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. CISA dijo hoy que está investigando el hackeo de la empresa de inteligencia empresarial Sisense, cuyos productos están diseñados para permitir a las empresas ver el estado en línea de múltiples servicios de terceros en un solo panel. CISA instó a todos los clientes de Sisense a restablecer todas las credenciales y secretos que puedan haber sido compartidos con la empresa, que es el mismo consejo que Sisense dio a sus clientes el miércoles por la noche.

Sisense, con sede en la ciudad de Nueva York, tiene más de 1.000 clientes en una variedad de sectores industriales, incluidos servicios financieros, telecomunicaciones, atención médica y educación superior. El 10 de abril, Sangram Dash, director de seguridad de la información de Sisense Dijo a los clientes que la empresa está al tanto de los informes de que «parte de la información corporativa de Sisense puede estar disponible en lo que nos han dicho que es un servidor de acceso restringido (que generalmente no está disponible en Internet)».

«Nos tomamos este asunto muy en serio y comenzamos una investigación de inmediato», continuó Dash. «Hemos contratado a expertos líderes en la industria para que nos ayuden en la investigación. Este asunto no ha resultado en una interrupción de nuestras operaciones comerciales. Por precaución, y a medida que continuamos investigando, le instamos a reemplazar inmediatamente cualquier credencial. que usas dentro de tu aplicación Sisense.

CISA dijo en su alerta que está trabajando con socios de la industria privada para responder al reciente compromiso descubierto por investigadores de seguridad independientes que involucran a Sisense.

«CISA está desempeñando un papel activo en la colaboración con socios de la industria del sector privado para responder a este incidente, particularmente con respecto a las organizaciones del sector de infraestructura crítica afectadas», decía la alerta dispersa. «Proporcionaremos actualizaciones a medida que haya más información disponible».

Sisense se negó a hacer comentarios cuando se le preguntó sobre la veracidad de la información compartida por dos fuentes confiables con conocimiento íntimo de la investigación de la violación. Estas fuentes dijeron que la violación parece haber comenzado cuando los atacantes de alguna manera obtuvieron acceso al repositorio de código de la compañía en Gitlab, y ese repositorio contenía un token o credenciales que permitieron a los malos acceder a los depósitos Amazon S3 de Sisense en la nube.

Ambas fuentes dijeron que los atacantes utilizaron el acceso S3 para copiar y filtrar varios terabytes de datos de clientes de Sisense, que aparentemente incluían millones de tokens de acceso, contraseñas de cuentas de correo electrónico e incluso certificados SSL.

El incidente plantea dudas sobre si Sisense estaba haciendo lo suficiente para proteger los datos confidenciales que los clientes le confiaron, como por ejemplo si el enorme volumen de datos robados de los clientes estaba cifrado mientras se encontraba en los servidores en la nube de Amazon.

Sin embargo, está claro que los atacantes desconocidos ahora tienen todas las credenciales que los clientes de Sisense utilizaron en sus paneles.

El truco también muestra que Sisense está algo limitado en las acciones de limpieza que puede realizar en nombre de los clientes, porque los tokens de acceso son esencialmente archivos de texto en su computadora que le permiten permanecer conectado durante largos períodos de tiempo, a veces indefinidamente. Dependiendo del servicio del que estemos hablando, es posible que los atacantes reutilicen estos tokens de acceso para autenticarse como víctima sin tener que proporcionar credenciales válidas.

Más allá de eso, depende en gran medida de los clientes de Sisense decidir si cambiar las contraseñas de varios servicios de terceros que anteriormente confiaron a Sisense y cuándo hacerlo.

Hoy temprano, una firma de relaciones públicas que trabaja con Sisense se acercó para ver si KrebsOnSecurity planeaba publicar más actualizaciones sobre el hack (KrebsOnSecurity publicó una captura de pantalla del correo electrónico del cliente CISO a ambos LinkedIn Y Mastodonte Noche de miercoles). El representante de relaciones públicas dijo que Sisense quería asegurarse de tener la oportunidad de comentar antes de publicar la historia.

Pero cuando Sisense fue confrontada con los detalles compartidos por mis fuentes, parece haber cambiado de opinión.

«Después de consultar con Sisense, me dijeron que no querían responder», dijo el representante de relaciones públicas en una respuesta por correo electrónico.

nicolas tejedorinvestigador del Instituto Internacional de Ciencias de la Computación (ICSI) de la Universidad de California en Berkeley y profesor de la Universidad de California en Davis, dijo que la empresa a la que se le han confiado muchos inicios de sesión confidenciales debería cifrar esta información.

«Si alojan datos de clientes en un sistema de terceros como Amazon, es mejor que los cifren», dijo Weaver. «Si le piden a la gente que restablezca sus credenciales, significa que no estaban cifradas. Así que el primer error es dejar las credenciales de Amazon en su archivo Git. El segundo error es usar S3 sin usar cifrado. El primero es malo pero tolerable, pero Esto último es imperdonable considerando sus acciones.

«Experto en la web. Fanático de la cerveza exasperantemente humilde. Fanático del tocino. Creador típico. Experto en música».

More Stories

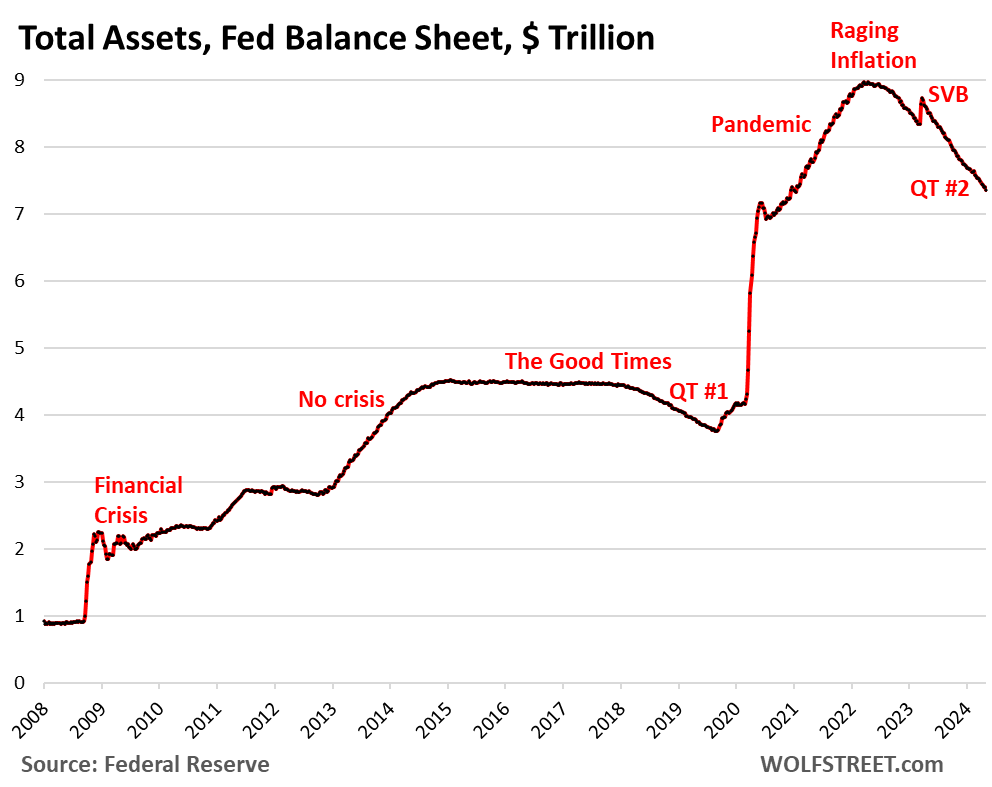

QT del balance de la Fed: -1,60 billones de dólares desde el máximo, a 7,36 billones de dólares, el nivel más bajo desde diciembre de 2020

Google es interrogado en los argumentos finales del caso antimonopolio del Departamento de Justicia

Las acciones suben a medida que se desvanecen los temores de una subida de tipos de la Fed, con Apple a la cabeza